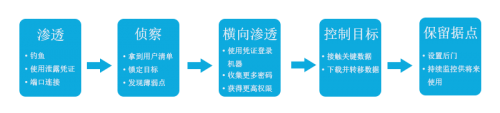

黑客入侵企业的方式多种多样,但是都逃不出攻击链的五个步骤:渗透、侦查、横向渗透、控制目标、保留据点。当然,攻击者不必完成所有步骤,也不必完全按照这个顺序执行就可以实现入侵。

这个世界没有绝对的安全,所有资产要么已经被攻破,要么正处在被攻破的路上。而应急响应能在一定程度上缓解系统被黑客攻击后带来的负面影响。通常情况下,应急响应是指通过评估网络安全事件的严重程度来确定受影响用户和资产的范围,然后提供补救措施阻止攻击的过程,以便入侵者不再能够访问内部网络。

当下企业“应急响应”两大难题

在现如今的应急响应过程中,安全人员遇到两大难题:一方面是企业资产无限膨胀导致响应时候的精准定位非常困难,其次是当下安全工具误报率高导致响应的时候存在大量无效劳动。

1)资产爆发式增长带来的困惑

随着资产呈几何级增长,传统安全方案无法对复杂的、不同类型的、快速变化的资产攻击面进行管理。而那些暴露的资产就像一个气球,企业的资产越多,面临的攻击面也就越大。

如果没有完整的、详细的主机资产清单,应急响应就是一句空话。任何人都无法保护“未知”东西的安全。虽然在过去很长一段时间内,在定义网络边界后,在封闭的IT环境中,对所有硬件、软件和网络元素进行统计和监视还是可控的。但是现在随着云计算等新技术的快速发展,企业IT资产呈现几何级增长,很多企业运维人员、安全人员都说不清自己到底有多少资产。因此在发生安全事件后,也很难采取有效的应急响应。此时迫切需要一双“透视镜”,能够深入看清、看透企业资产状况。

2)大量误报导致的无效劳动

一般来说,很多企业安全团队的规模都较小,大量误报会消耗它们大量的精力而忽略了那些真正的威胁。比如,IDS/IPS每天可能会产生好几万个个警报,这其中包含了大量误报。这超出了大多数事件响应人员的处理能力。此外,防火墙作为网络安全防护的外围墙,通常每分钟会以数万个事件的速度向syslog的注入大量内容。分析处理这些海量数据,这对于安全人员而言这是巨大挑战。

在这样的背景之下,安全人员在做应急响应时,需要戴“降噪耳机”,才能成功地把注意力集中到重要的事情上。即便对于那些拥有足够资源的应急响应团队,他们也不太可能安排人员调查来自SEIM、IPS或其它监控方案每一个警报。

如何快速、轻松地完成应急响应的解决方案

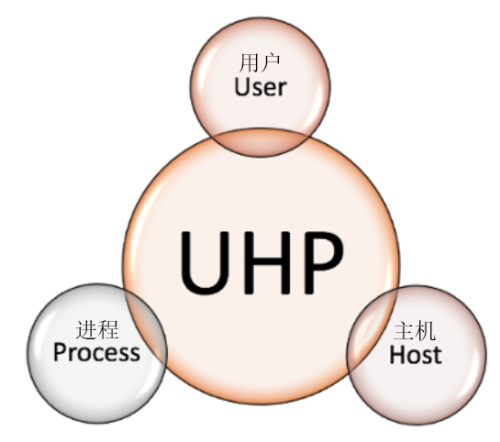

青藤云安全提供丰富的专家级应急响应任务平台,可通过统一管理平台灵活分配响应任务,在几分钟内完成应急响应工作。从本质上讲,青藤应急响应模型通过为每个事件添加上下文,并精确定位异常行为,来帮助安全人员进行应急响应,包括三个主要问题:

(1)用户是谁?

(2)它们访问哪些主机?

(3)用户在这些主机上运行哪些进程?

一旦填充了这些数据集,应用响应模型就能得到很好应用。例如,用户从一个新的外国IP地址登录,大多数SIEM解决方案都会发出警告,实际上仅凭这一条信息很难确认该活动是恶意的还是良性的。通过青藤的应急响应模型,自动导入用户、主机和进程的上下文数据,以帮助验证警报。

下面以一个黑客入侵为例,还原整体入侵操作过程。在整个入侵过程中, Webshell文件的操作记录已被删除,而二次产生的Rootkit十分隐蔽,给应急响应工作带去极大麻烦。

(1)黑客利用Web漏洞入侵。

(2)上传Webshell。

(3)利用Webshell制造高级后门Rootkit。

(4)清除日志并删除上传的Webshell。

通过青藤云安全快速应急响应平台,通过将大数据中的进程、服务、端口创建的过程、及访问连接关系还原入侵过程。让应急响应者清楚知道黑客是通过哪台主机进来,进来后都进行了哪些操作,可根据webshell访问的时间节点,对时间节点前后服务器上新增的文件及被篡改的文件进行检索和展示,快速定位可疑文件。

写在最后

由青藤统一应急响应平台进行快速响应,能大幅度缩减响应周期,可对安全入侵事件进行快速反击。同时,在响应时可快速定位被入侵服务器所运行的业务应用及存在的漏洞风险,为应急响应提供更多思路。此外,青藤还提供应急响应任务库,将安全专家的应急思维逻辑沉淀成各个任务项,让普通安全运维人员也可进行快速应急响应。

相关阅读: