漏洞可能是危害最严重的风险,所有安全人员一旦发现漏洞都会尝试所有方法来修复它,比如打补丁、软件升级等,显然打补丁是解决漏洞的最佳办法。然而,并非所有情况安全人员都会在第一时间通过打补丁完成漏洞修复,比如(1)软件供应商还没有发布补丁;(2)在客户的IT环境中,修复该漏洞的优先级并不高,具体修复安排还在排队中。

在这种情况下,安全人员可以通过更改操作系统或应用程序中的特定配置来减轻漏洞风险带来的“镇痛”。下面,将OpenSSH X连接回话劫持漏洞为例,详细阐述如何通过基线检查,主动发现所有没有进行相关配置的应用系统,并且通过合规配置来缩减风险攻击面。

OpenSSH是一种开放源码的SSH协议的实现方式,初始版本用于OpenBSD平台,现已被移植到多种Unix/Linux类操作系统下。在通过X11转发功能启用SSH登录的时候,会出现sshd(8)不能正确地处理无法绑定到IPv4端口但成功绑定到IPv6端口的情况。在这种情况下,使用X11的设备即使没有被sshd(8)绑定也会连接到IPv4端口,因此无法进行安全的转发。

这时,恶意用户可以在未使用的IPv4端口(如TCP 6010端口)上监听X11连接。当不知情的用户登录并创建X11转发时,恶意用户可以捕获所有通过端口发送的X11数据,这可能泄露敏感信息或允许使用X11转发的用户的权限执行命令。

合规基线:让你在风险来临时不再“焦头烂额”

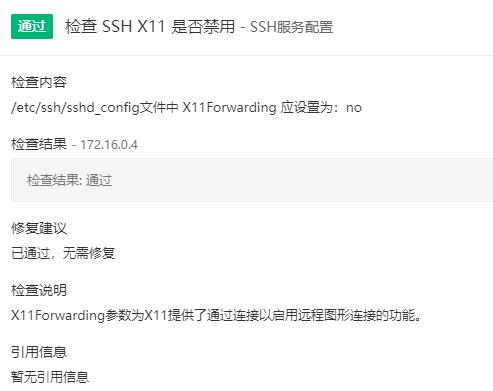

对于那些可以通过特定配置就可以降低风险的情况,云安全合规基线系统可以协助检查系统审核,并报告那些没有实现该配置的系统。以OpenSSH X连接回话劫持漏洞为例,用户通过青藤CIS合规基线检查找出所有SSH X11 未禁用的那些服务器系统,然后禁用该功能即可避免该风险。

SSH服务配置检查详情

从上述例子可知,合规基线能够通过识别那些未正确配置的系统,帮助安全团队尽快更新系统配置来防范风险。因此,对于青藤云安全的用户而言,无需担心该漏洞补丁的发布时间,产品一键检查功能就能轻松发现不合规的系统配置,然后进行相关配置修改即可应对风险。这在一定程度上很好地减轻了安全管理人员的焦虑。

选择一站式的安全合规解决方案

合规标准让运维人员有了检查默认风险的标杆,但是面对网络中种类繁杂、数量众多的设备和软件,如何快速、有效地检查设备,又如何集中地收集核查的结果,以及制作风险审核报告,最终识别那些与安全规范不符合的项目,以达到整改合规的要求,这些是网络安全运维人员面临的新的难题。青藤合规基线构建了由国内信息安全等级保护要求和CIS(Center for Internet Security)组成的基准要求,涵盖多个版本的主流操作系统、Web应用、数据库等。结合这些基线内容,一方面,用户可快速进行企业内部风险自测,发现问题并及时修复,以满足监管部门要求的安全条件;另一方面,企业可自行定义基线标准,作为企业内部管理的安全基准。

1.支持等保/CIS等多重标准、覆盖各类系统/应用基线

安全研究人员持续研究国家等级保护政策、CIS基线标准,不断推进更多基线标准的支持。产品目前支持Centos、Debian、RedHat、SUSE、Windows Server 2008、Windows Server 2012等常用操作系统,同时覆盖Apache、MongoDB、MySQL等10余种数据库类、Web服务类应用。

2.结合资产清点,自动识别服务器需检查的基线

在资产细粒度清点的基础上,根据所选服务器的操作系统、软件应用等信息,自动筛选出该服务器上需要检查的系统、应用基线。同时支持一键批量创建基线任务,操作简单易用。

自动识别服务器需检查基线

3.一键任务化检测,基线检查结果可视化呈现

合规基线功能设计了灵活可配置的任务式的扫描机制,用户可快捷创建基线扫描任务。根据检测需要,自行选择需要扫描的主机和基线。在完成检测后,检查结果将以“检查项视图”和“主机视图”两种方式可视化呈现,满足企业个性化的检测需求。

一键任务化检测

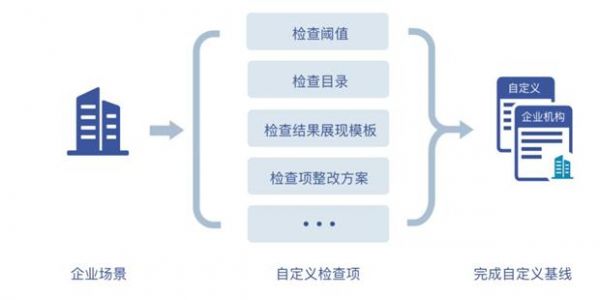

4.开放企业自定义基线检查项能力

企业可根据实际的使用场景,自行定义基线的检查项,如定义检查阈值、自定义检查目录、自定义检查结果展现模板、自定义检查项整改方案等,以满足企业多样化的内部监管要求。

自定义基线检查项

相关阅读: