据说,在17世纪之前,欧洲人认为天鹅都是白色的。但随着人们在澳大利亚看到第一只黑天鹅的出现,这个不可动摇的信念随之崩塌了。其实黑天鹅存在于各个领域,无论金融市场、商业、经济还是个人生活,都逃不过它的控制。在人类社会发展的进程中,对历史和社会真正产生重大影响的,通常都是未知或不可预见的东西。

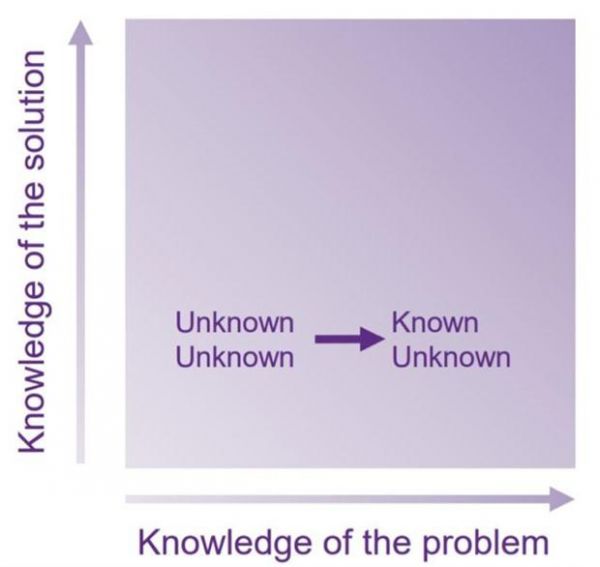

而我们平常所说的“未知”,其实我们是意识到了这种未知的存在,即使不清楚到底是什么或者程度有多深,但是还有很多是我们压根没有意识到的“未知”。过去,人们对“已知的未知”投入了很多精力进行防范和预测,对“未知的未知”却缺乏关注,但真正造成伤害的正是这些“未知的未知”。同理,在网络安全行业里,最可怕的莫过于“未知威胁”的破坏。

未知的那些“未知威胁”

“已知的已知,已知的未知,未知的未知”,这句话听起来很拗口,但是反应了安全一些本质问题。举个简单例子说明下:之前热炒的“威胁情报”,就属于“已知的未知”,对某个单位来说是未知威胁,但在别的地方早就已经发生过了。

当下的安全攻防大一个特点就是,未知攻击会越来越多,企业所面临的攻击工具可能是从来没有使用过,或者身边的监控视野范围没有看到过的。例如,即便企业的Webshell样本再多,攻击者总是能制作出新的更轻量级、功能更全的Webshell,如何发现未知的Webshell?又如何做到天网恢恢疏而不漏?这对于任何安全人员都是巨大挑战。

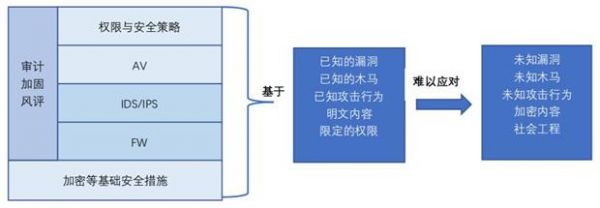

面对未知威胁:传统入侵检测存在先天不足

传统入侵检测方法就是基于特征码或规则,要求软件必须提前“知道”入侵的“定义”,才可以识别对应入侵。但是,面对全新品种的恶意软件,其特定入侵指标(IOC)自然就不为人知,因此又怎么能检测出零日攻击呢?

以安全“老三件”IDS为例,它通过提取相应的流量统计特征值,与内置的入侵样本库进行智能分析比较。根据预设的阈值,匹配耦合度较高的报文流量将被认为是攻击,入侵检测系统将根据相应的配置进行报警或进行有限度的反击。但对于未知威胁攻击,IDS无法定义相应规则,对该特定恶意攻击会视而不见,任其长驱直入。

如何实时发现未知手段的黑客入侵?

很多人可能会认为未知威胁,首次发生在自己身上的概率并不大,未必会带来巨大危害。实则不然,比如通过本地提权、窃取合法用户身份等去做一些貌似合法的操作,这些“异常”行为都是未知的,并没有对应“威胁情报”等数据可对比。对于这些未知威胁,某种程度上来说是无法预测的。如果无法预测,那又该怎么办?此时需要转换思路,需要将“未知的未知威胁”转为“已知的未知风险”的控制问题。比如,通过基于异常行为的实时入侵检测,来发现未知手段的黑客入侵。

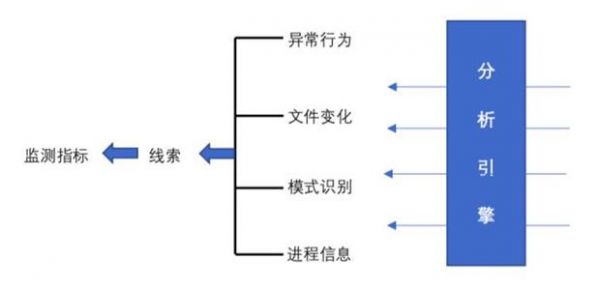

异常不一定是威胁,但一般来说威胁一定有异常。几乎所有恶意软件,包括0Day攻击等,攻击进行时都会表现出一些异常行为。如果能发现这些异常行为,就能发现威胁。虽然,在海量的主机数据中寻找异常行为线索十分困难,但也并非无迹可寻的。这就好比有经验的警察,可以根据一个人异常表情、微小动作来判断一个人是否有嫌疑一样,基于异常行为的检测需要根据文件、进程等信息的偏离情况,对收集上来的信息进行分析,从而发现异常情况。

因此,如果我们能从业务的运转中,抽取生成内在的监控指标,并对指标进行持续地观测和分析,那无论遇到什么攻击,都会引起指标变化而被察觉。该技术目前已经在部分国内安全厂商中得到很好验证,其中不乏青藤等某一领域安全独角兽。青藤云安全通过将Agent安装在服务器上,根据客户业务运行状况设立数万个监测指标,对文件进程、主机访问、业务关系等建立多维度、多层次的纵深检测体系,可以无间断对入侵行为进行监控,实现实时的入侵检测和快速响应,一旦发现异常情况,进行毫秒级报警。

写在最后

在新态势下,检测能力是对抗未知威胁的关键。异常行为分析、威胁情报和机器学习等新技术的引入可以减少大量的分析工作,提高对未知威胁检测的效率。同时安全人员对机器学习模型和威胁情报的有效管理也将极大地保障对抗未知威胁的准确性和可靠性。

相关阅读: