2017年5月12日,全球爆发一种新型比特币勒索病毒家族的攻击,该勒索软件名为Ransom.CryptXXX ( WannaCry)。该勒索软件由爆发至今已在全球广泛传播,并影响大量企业用户,其中,欧洲用户为重灾区。

WannaCry勒索软件的特点:

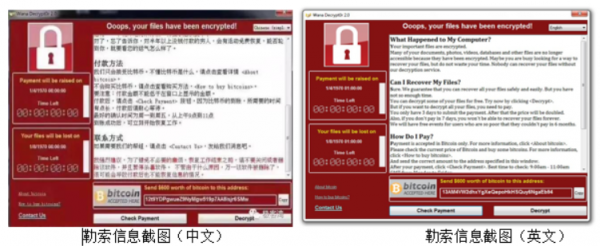

感染后,WannaCry勒索软件将会加密受害者的数据文件,并要求用户支付约$300比特币的赎金。攻击者表明,如果延迟支付,赎金将会在三天后增加一倍;如果延迟付款一个星期,加密文件将被删除。

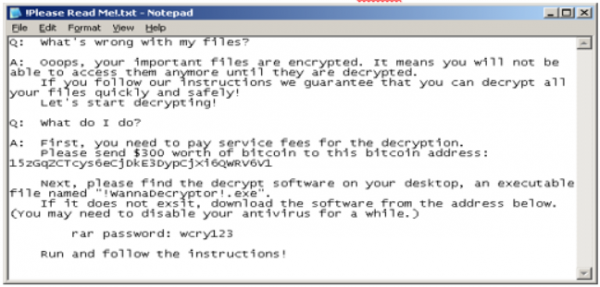

不仅如此,攻击者还留下一个文件,文件名为“Plesae ReadMe!.txt”(请首先阅读):

文中提到,受害者的重要文件已被加密。受害者必须遵守攻击者的指示来解锁文件 —— 根据指示支付$300赎金至特定地点。

值得注意的是,WannaCry勒索软件加密文件具有以下扩展名,并将.WCRY添加到文件名的结尾:

.lay6

.sqlite3

.sqlitedb

.accdb

.java

.class

.mpeg

.djvu

.tiff

.backup

.vmdk

.sldm

.sldx

.potm

.potx

.ppam

.ppsx

.ppsm

.pptm

.xltm

.xltx

.xlsb

.xlsm

.dotx

.dotm

.docm

.docb

.jpeg

.onetoc2

.vsdx

.pptx

.xlsx

.docx

该勒索软件利用微软已知SMBv2中的远程代码执行漏洞:MS17-010 来进行传播。

通过整合技术,使用赛门铁克和诺顿产品的用户可有效抵御WannaCry的攻击。

病毒:

Ransom.CryptXXX

Trojan.Gen.8!Cloud

Trojan.Gen.2

Ransom.Wannacry

入侵防御系统:

21179(OS攻击:Microsoft Windows SMB远程执行代码3)

23737(攻击:下载的Shellcode活动)

30018(OS攻击:MSRPC远程管理接口绑定)

23624(OS攻击:Microsoft Windows SMB远程执行代码2)

23862(OS攻击:Microsoft Windows SMB远程执行代码)

30010(OS攻击:Microsoft Windows SMB RCE CVE-2017-0144)

22534(系统感染:恶意下载活动9)

23875(OS攻击:微软SMB MS17-010披露尝试)

29064(系统感染:Ransom.Ransom32活动)

赛门铁克强烈建议,企业用户应确保安装最新微软安全更新程序,尤其是MS17-010,以防止该攻击的扩散。

受到影响最大的受害者?

全球许多组织受到该攻击的影响,其中大多数在欧洲。

这是否是针对性的攻击?

不,在现阶段,并不能确认为针对性攻击。

为什么企业用户面临如此之多的问题?

通过利用微软已知的安全漏洞,WannaCry在企业网络内采取自传播功能,并且无需用户交互。如果用户没有进行最新的微软安全更新,其计算机或面临感染风险。

加密文件是否可以恢复?

目前,解密加密的文件还无法实现,但赛门铁克正在进行调查。针对此次事件,赛门铁克不建议支付赎金。

抵御勒索软件的最佳实践:

勒索软件变种会不定期出现,赛门铁克建议用户,始终保持安全软件为最新版本,从而抵御网络攻击。

保持操作系统和其他软件为更新版本。软件更新经常包括可能被攻击者所利用的新型安全漏洞补丁。这些漏洞可能被攻击者所利用。

赛门铁克发现,电子邮件是当今主要传染方式之一。用户应警惕未知电子邮件,尤其是包含链接和/或附件的电子邮件。

用户需要特别谨慎对待那些建议启用宏以查看附件的Microsoft Office子邮件。除非对来源有绝对的把握,否则请立即删除来源不明的电子邮件,并且务必不要启动宏功能。

备份数据是打击勒索攻击的最有效方法。攻击者通过加密受害者的宝贵文件并使其无法访问,从而向受害者施加压力。如果受害者拥有备份,当感染被清理后,即可恢复文件。对于企业用户而言,备份应当被适当保护,或者存储在离线状态,使攻击者无法删除。

通过使用云服务,帮助减轻勒索病毒感染导致的威胁。这是由于云服务或保留文件的以前版本,并且允许用户通过“回滚”到未加密的文件。

赛门铁克的保护:

针对 Symantec Endpoint Protection 用户:

对于安装SEP基本防病毒模块的用户,请加装ips和应用程序模块。该模块不会加重系统负载,且能够有效防御新型威胁。

HIPS可以有效屏蔽网络恶意攻击,例如,利用tcp 445ms2017-010漏洞的入侵。

通过SEP应用程序控制模块的黑白名单功能,无需依赖病毒库,可直接把可疑程序加入黑名单,并禁止运行。

通过SEP自带防火墙功能,直接禁止445端口的入站请求,防止扩散。

更新定义库至 AV: 5/12/2017 rev. 9,IPS: 5/12/2017rev.11。