配置错误的AWS云存储实例引起的数据泄露已变得非常普遍,多得数不胜数,而这次的情况大不一样,AWS销售人员的错误泄露了GoDaddy公司的机密信息。

据亚马逊声明,该存储桶是“由AWS的销售人员创建的”。虽然亚马逊S3默认情况下是安全的,存储桶访问在默认配置下完全受到保护,但那位销售人员在这一个存储桶方面并没有遵循AWS最佳实践。

UpGuard网络风险小组近日发现了重大的数据泄露,涉及的文件似乎描述了在亚马逊AWS云上运行的GoDaddy基础设施,并采取了保护措施,防止将来有人利用该信息。泄露的这些文件放在公众可访问的亚马逊S3存储桶中,GoDaddy是“全球大的域名注册机构”,是大的SSL证书提供商之一,截至2018年是市场份额大的网络主机服务商。泄露的文件包括成千上万个系统的基本配置信息以及在亚马逊AWS上运行那些系统的定价选项,包括不同情况下给予的折扣。

泄露的配置信息包括主机名、操作系统、“工作负载”(系统干什么用的)、AWS区域、内存和CPU规格等更多信息。实际上,这些数据直接泄露了一个规模非常大的AWS云基础设施部署环境,各个系统有41个列以及汇总和建模数据,分成总计、平均值及其他计算字段。还似乎包括GoDaddy从亚马逊AWS获得的折扣,这对双方来说通常是保密的信息――它们必须协商费率,GoDaddy的竞争对手也是如此。

GoDaddy拥有1750万客户和7600万个域名,是互联网基础设施的一个重要组成部分,它所使用的云是目前规模大的一个。发现泄露时,GoDaddy的CSTAR风险评分是752分(满分950分),亚马逊的评分是793分。UpGuard网络风险小组通知了GoDaddy,对方已堵住了泄露,防止将来有人恶意使用泄露的数据。

发现经过

2018年6月19日,UpGuard网络风险小组的一位分析师发现了一个名为abbottgodaddy的公众可读取的亚马逊S3存储桶。内部是一份电子表格的数个版本,最新版本被命名为“GDDY_cloud_master_data_1205 (AWS r10).xlsx”,这个17MB大小的微软Excel文件含有多个工作表和成千上万行。UpGuard在确定数据的性质后于2018年6月20日开始通知GoDaddy。GoDaddy在7月26日才通过电子邮件予以回复,UpGuard的研究团队证实漏洞在当天已堵住。

关于S3存储桶

默认情况下,亚马逊的S3存储桶是私密的,这意味着只有指定用户才能访问。然而,由于理解有误或配置有误,这些权限有时会被更改、允许公众访问,这意味着访问存储桶URL的任何人都可以匿名查看未明确保护起来的任何内容,无需输入密码。我们已经概述了S3权限如何配置不当、因而泄露数据的几个例子,但简单地说,有两个组在使用时必须极其小心:

所有用户(每个人)-公共匿名访问。任何有用户名的人都可以打开存储桶。

身份已验证的用户(所有AWS用户)-拥有(免费)AWS帐户的任何人都可以访问该存储桶。这种泄露应仍被视为公开泄露,因为获取AWS帐户轻而易举。

无论是为企业部署数十个存储桶还是建立个人云存储,了解这些公共权限如何工作以及如何在任何特定的时间为你的资源设置它们,对于防止通过这条途径泄露数据而言至关重要。

文件内容

内容摘要

虽然存储桶中有几个电子表格文件,但它们实际上是同一工作表的多个修订版,“R10”是最后一个修订版。最新的电子表格有8个标签:

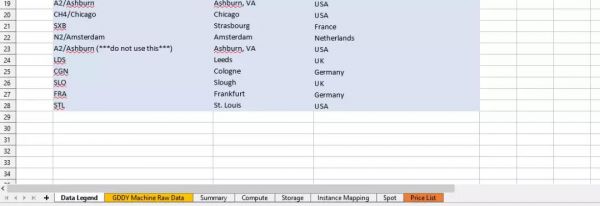

Data Legend(数据图例)

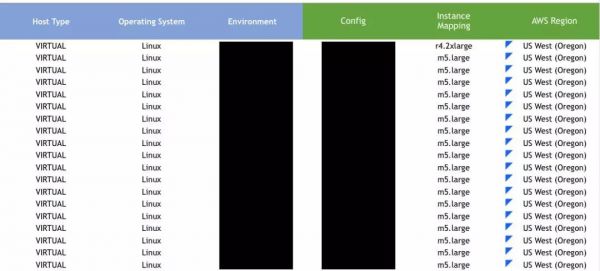

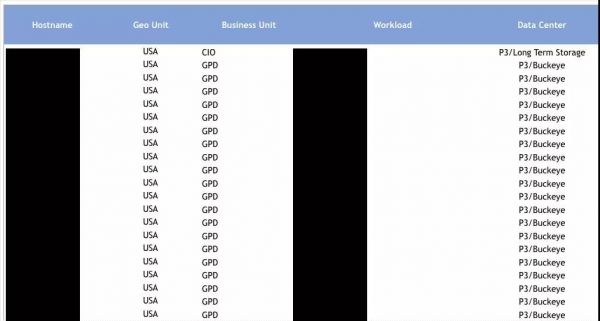

GDDY Machine Raw Data(GDDY机器原始数据)

Summary(摘要)

Compute(计算)

Storage(存储)

Instance Mapping(实例映射)

Spot(竞价型实例)

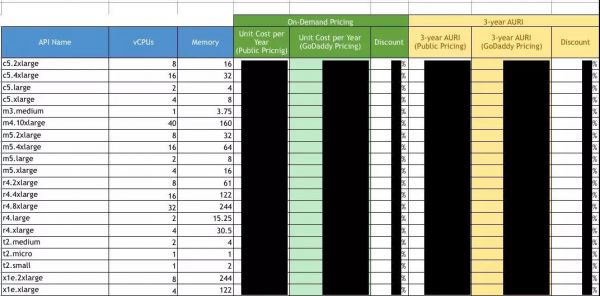

Price List(价格清单)

每个工作表都含有用于建模和分析在亚马逊云上运行的大规模基础设施的一些数据。

大的工作表名为“GDDY Machine Raw Data”,列出了24000多个独特主机名的41个数据点,包括给机器定位的信息,比如主机名、地理单位、业务部门、工作负载和数据中心,以及描述机器配置的信息,比如“总的vCPU(AWS)”、“总的内存(AWS)”、“CPU数量(已配置)”、“核心数量(已配置)”、“总的vCPU(已配置)”、“vCPU(每个实例所需)”、“vCPU(所需总数)”、“CPU平均利用率(%)和CPU峰值利用率(%)”、“内存(GB)(已配置)”、“内存(GB)(每个实例所需)”、“内存(GB)(所需总量)”、“内存平均利用率(%)和内存峰值利用率(%)”以及“存储(GB)”。除了有独特主机名的数千行外,少数的其他行似乎为多个机器概述了同样的那些数据点。

其他工作表把这些信息单列了出来。

屏幕截图

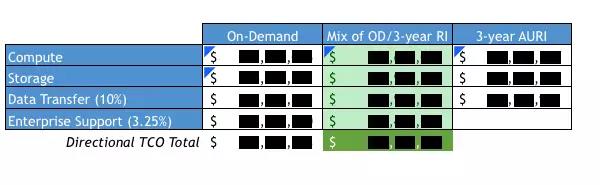

其他工作表随后将技术性使用转换成财务数字。

其他工作表提供了大体的摘要。

造成的后果

有两条主要途径可以利用这些数据:使用GoDaddy服务器的配置数据作为“map”,因此不法分子可以基于其角色、可能的数据、大小和区域来选择目标,使用业务数据作为云托管策略和定价方面的竞争优势。

系统配置信息

系统配置数据为潜在的攻击者提供了GoDaddy运作方面的信息。类似的“casing”信息常常通过社会工程学伎俩和互联网研究来获取,从而使其他攻击尽可能行之有效,每个数据点都有助于实现这个目标。“workload”这一列尤其有助于将攻击者引往正确的方向,显示了哪些系统提供更重要的功能、可能含有重要数据。

虽然并不直接提供登录信息或泄露存储在这些服务器上的敏感信息,但数字基础设施的配置信息一旦泄露,就会为访问这类信息的攻击提供一块跳板。

竞争优势

但并非只有黑客在伺机寻找这种信息。竞争对手、供应商、云提供商及其他人都有兴趣想知道世界上大的域名主机服务商在如何处理云支出。从亚马逊AWS和GoDaddy的规模来看,通过谈判降低或提高一两个百分点至关重要,因为这可能意味着每年相差数百万美元。但是,了解GoDaddy的AWS折扣的细节可能会让其他公司获得谈判优势,并且了解原本保密的价位。此外,GoDaddy分配云支出的方式也具有战略意义:多少计算、多少存储、在几个区域之间划分、在几个环境下, 这可谓是指导运行大规模的云基础设施的蓝图。

严重影响

虽然这种结构数据对任何公司来说都很重要,但对于像GoDaddy这么举足轻重的大公司来说尤为重要。有人可能会说,GoDaddy拥有互联网的五分之一。亚马逊AWS是其领域的领导者,占据基础设施即服务市场约40%的份额。虽然泄露的信息本身并不能为针对其系统的筹划攻击提供便利,但这种攻击可能扰乱全球互联网流量。如果说DYN DNS攻击表明了什么,那就是大规模的互联网攻击不仅有可能,而且极其有效,因为某些组织实际上已成为整个系统的严重故障点。

结束语

如今,大家认为互联网是一种无处不在的“完全可行”的服务。但就像那些依赖互联网开展业务的公司一样,负责互联网核心基础设施的公司也面临着技术风险,虽然大大小小的组织必须在业务风险评估中考虑数据泄露,但是在超大规模环境下,错误配置可能更难找到,酿成的后果会严重得多。

虽然利用这种数据的潜在威胁需要蓄意破坏的不法分子,但通过配置错误的存储服务泄露这些数据却不需要。如果及时发现和修复错误配置的运作意识和流程没有到位,从GoDaddy和亚马逊这些大型公司到中小企业,使用云技术的任何人都面临无意泄露数据的风险。无论是主数据中心的资产,还是托管在第三方系统上的资产,数字供应链中的所有环节都要具有弹性,以保护数据。