近日,阿里云发布了业界首款SaaS化防火墙,一键开启,无需复杂网络接入配置,适用于所有在云上部署了重要业务资产的客户,特别是企业级客户。

对于用户来说,即开即用,操作简单,无需传统防火墙的镜像安装、路由设置等复杂基础系统和网络配置操作,用户也无需关注容灾、扩容或接入等问题。在系统稳定性方面,采用双Available Zone (AZ,可用区)部署,任意一台服务器或者任意一个AZ故障时都不会导致防火墙故障。一键bypass某个IP,可帮助用户在运维时实现快速诊断。

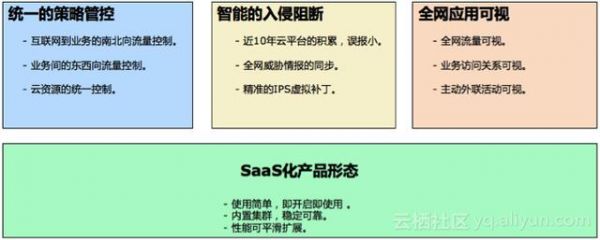

云防火墙是用户上云的第一个网络安全基础设施,可统一管理南北向流量(互联网与ECS之间的流量)的访问策略、和东西向流量(ECS之间的交互流量)的微隔离策略,并内置了威胁入侵检测模块(IPS),为网络安全提供全面防护。

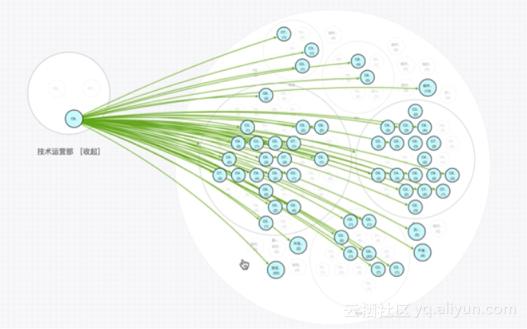

云防火墙同时已经成为全网流量可视化的工具。让各类网络活动,不仅是互联网到业务的网络活动,也包括业务主动外联的网络活动,以及业务也业务之间的访问清晰可见。如下图所示,云上各业务间的访问关系尽在掌握。

因为云防火墙的全网流量识别、统一策略管控、入侵检测、日志等核心功能,不仅可以防护从互联网到业务的访问,同时还能控制业务到互联网的主动外联访问,并对业务和业务间的访问进行控制,所以在下面场景上格外适用:

对公网EIP的防护:

例如某游戏行业客户,大量EIP暴露在公网上,如果通过安全组来进行管理比较复杂,且不支持基于域名和协议的应用层访问控制,因此可以使用云防火墙对这些南北向的互联网流量进行访问统一控制,降低策略运维管理的复制性。

主动外联的检测和控制:

例如某政府行业用户,除了关注从互联网到业务的防御,也同时关注业务主动外联的分析,以判断哪些主机已经处于风险状态,并对这些失陷主机的异常行为进行实时阻断,规避数据外泄等潜在风险。

互联网业务防护:

例如某金融用户除了HTTP业务外,还有其他类型业务暴露在互联网上。用户需要使用入侵检测模块(IPS)进行防护,对入侵进行实时的拦截。

微隔离防护:

例如某电商客户,虽然都是HTTP业务、并采用了Web应用防火墙进行防护,但期望能对不同的业务间进行安全隔离,增强整体的网络控制能力,避免因为某个ECS安全风险而导致整个云上业务产生风险。

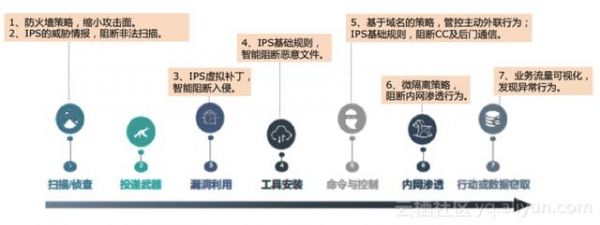

最后我们从攻击杀伤链(Kill Chain) 的角度,看看云防火墙在整个防御过程中的价值:

云防火墙是业界首款公共云环境下的SaaS化防火墙,它统一管理互联网到业务的南北向访问策略和业务与业务之间的东西向微隔离策略,内置威胁入侵检测模块(IPS),支持全网流量可视、业务间访问关系可视,是业务上云的第一个网络安全基础设施。

相关阅读: