2017年4月15日,国外黑客组织Shadow Brokers泄露出了一份机密文档,其中包含了多个Windows远程漏洞利用工具,外部攻击者利用此工具可远程攻击并获取服务器控制权限,该漏洞影响极大。当日下午,腾讯云发出预警通知,并对外分享云鼎实验室针对该漏洞的技术分析。

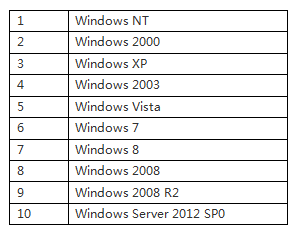

目前已知受影响的Windows版本包括但不限于:

可见,目前大量windows服务操作系统版本均在受影响之列。

为此,腾讯云发布公告,提醒用户及时关注该漏洞并开展相应的安全整改措施,此次风险描述及修复方案如下:

风险等级:高风险

漏洞风险:黑客可以通过发布的工具远程攻击服务器。

影响服务:主要影响SMB和RDP服务

漏洞验证:

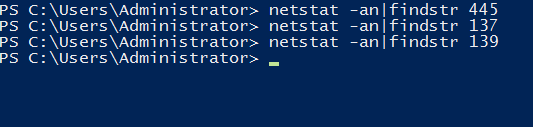

确定服务器是否对外开启了137、139、445端口

测试方法:服务器命令行窗口执行netstat -an查看是否有相应对口开放,同时亦可以通过访问http://tool.chinaz.com/port/(输入IP,下面填入137,139,445,3389)判断服务端口是否对外开启。注意:rdp是远程桌面服务,不局限于3389端口,如果您的windows远程桌面使用了其他端口,也在受影响之列。

【漏洞修复建议】

1、推荐方案:更新官方补丁

截至目前,方程式组织所使用的大部分漏洞官方均已发布相关补丁,强烈建议用户更新相关补丁。攻击工具所对应的补丁列表如下:

若服务器暂时不方便更新补丁,腾讯云推荐的临时解决方案如下:

2、 临时解决方案(两种方案):

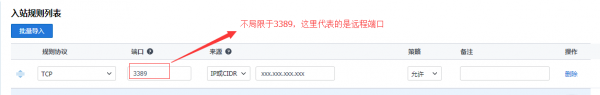

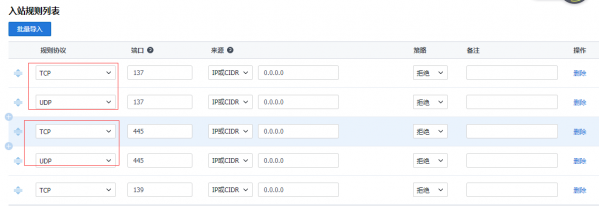

2.1 利用腾讯云安全组配置安全防护规则,操作如下:

下图为利用安全组限制可以远程访问的3389端口的源IP。

下图为利用安全组禁用137,139,445端口。

2.2 针对windows 2008版本及以上的系统可以临时关闭相应服务操作步骤如下:

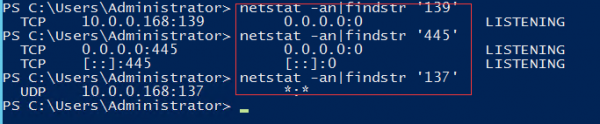

1)未修复之前截图如下:

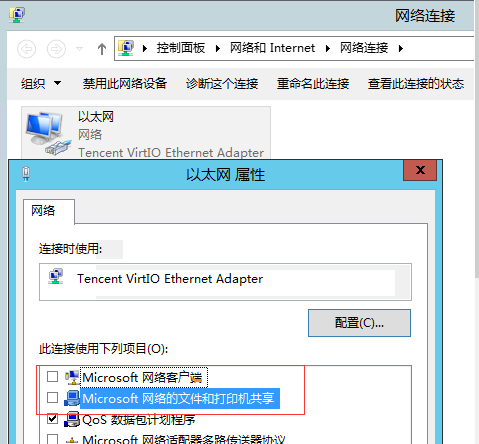

2)修复操作如下:禁止windows共享,卸载下图两个组件(此操作的目的是禁止445端口)

(实施完毕后,需要重启系统生效,操作前请您根据对业务的影响情况进行评估)

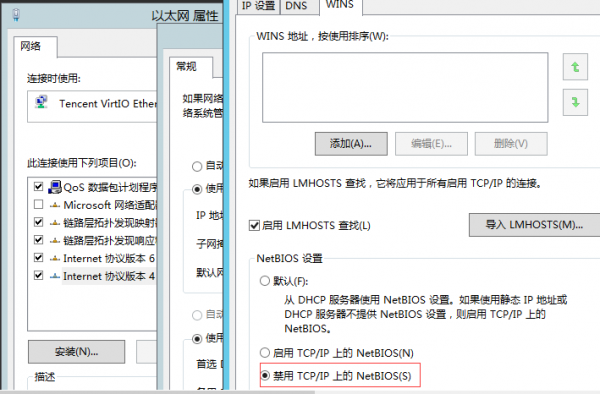

3)禁止netbios(此操作的目的是禁止137,139端口)

重启后可看到137,139,445端口全部关闭。

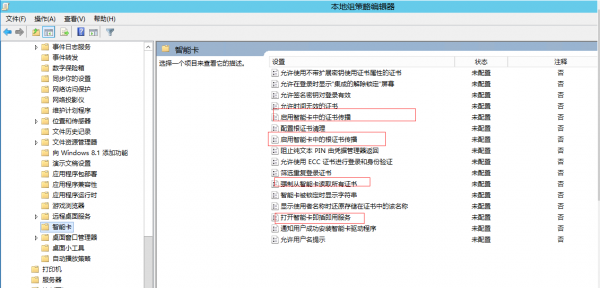

4)关闭远程智能卡(此操作的目的是关闭windows智能卡功能,避免rdp服务被攻击利用)

腾讯云在公告中表示,将对该漏洞持续跟进关注。