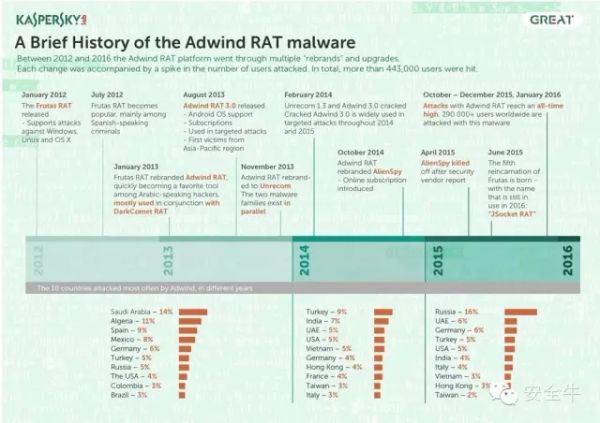

中国IDC圈2月17日报道,Adwind 是一种跨平台、多功能的恶意软件程序,它还附带有 AlienSpy 、Frutas 、 Unrecom 、 Sockrat 、 JSocket 、 jRat ,所有这些恶意软件都是通过同一个恶意软件即服务平台进行传播的。

调查结果显示,2013年至2016年之间,Adwind 恶意软件的多个版本被用于攻击至少全球44万余个目标,包括个人用户、盈利及非盈利性组织。目前,该平台及相关恶意软件仍在活跃中。

恶意软件即服务(Malware-as-a-Service)

2015年末,卡巴斯基实验室的研究人员注意到一种特别的恶意软件程序。他们是在该程序对新加坡某家银行发动攻击时发现它的。钓鱼邮件中附带了一种恶意的 JAR 文件,攻击者将其发送给了该银行的员工。这种恶意软件功能很多,包括多平台攻击、回避反病毒软件等,这立即引起了研究人员的注意。

结果显示,这些机构受到了 Adwind 远程控制工具的攻击,它是一种公开出售的后门程序,全部由 Java 写成,这也给它带来了跨平台的能力。它可以控制 Windows 、 OS X 、 Linux 、 安卓平台,打开远程控制功能,收集并窃取数据。

如果目标用户打开了 JAR 附件,恶意软件将自动安装并试图与幕后控制服务器进行通讯。其拥有以下功能:

键盘记录 密码记录,从在线论坛上获取数据 屏幕截图 拍照片,通过摄像头录像 通过麦克风录音 传输文件 获得系统和用户信息 窃取加密货币钱包密钥 管理安卓平台短信 窃取 VPN 证书

不仅只有想碰运气的黑客在大规模诈骗活动中使用 Adwind ,它还被用来进行针对性攻击。

2015年8月,有新闻报道称 Adwind 与针对阿根廷某检察官的某次网络间谍行动有关,涉事检察官则早在2015年1月自杀身亡。针对新加坡某银行的事件属于另一次针对性攻击。如果仔细考察与 Adwind 远程控制工具有关的安全事件,就会发现这些针对性攻击不是个案。

针对性攻击目标

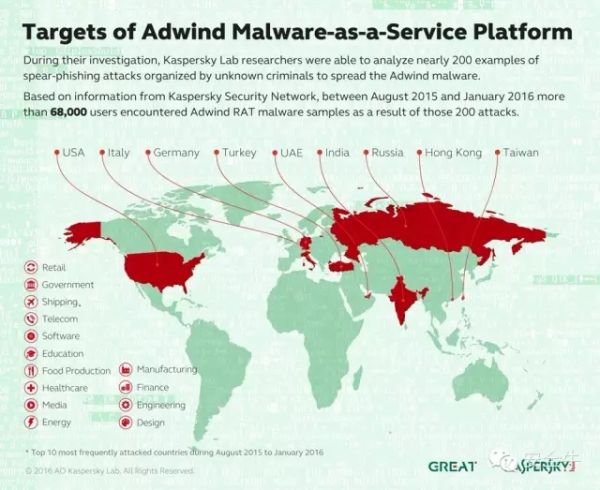

卡巴斯基实验室的研究人员在调查期间设法分析了200份与 Adwind 恶意软件有关的钓鱼攻击,他们发现最容易遭到攻击的产业如下:

制造业、金融、工程、设计、零售、政府、物流、通讯、软件、教育、食品、医疗、媒体和能源。

卡巴斯基安全网络(Kaspersky Security Network)给出的数据表明,在2015年8月到2016年1月这半年期间观察到的200次与 Adwind 远程控制工具有关的钓鱼攻击影响了全球超过68万名用户。

上图是排名前10的Adwind恶意软件即服务平台的攻击目标分布情况,包括地理位置及所属行业。

卡巴斯基安全网络对受害者数据进行的地理归纳显示,近半数人生活在以下10个国家:阿联酋、德国、印度、美国、意大利、俄罗斯、越南、香港、土耳其、台湾。

Adwind恶意软件的发展简史

卡巴斯基研究人员通过研究受害者档案,发现 Adwind 平台的买家可以分为以下几类:想要使用更先进工具的骗子、恶意竞争者、黑客雇佣兵以及想要监控身边朋友的个人。

威胁即服务(Threat-as-a-Service)

Adwind 远程控制软件和其它商业性恶意软件有一个很大的不同:它是作为服务开放给购买者的,使用者仅对使用软件付费。卡巴斯基实验室的研究人员通过研究用户活动和内部聊天室估计,2015年底全世界大约有1800个 Adwind 的使用者。这使它成为了迄今为止最大的恶意软件平台。

卡巴斯基实验室首席安全专家亚历山德·古斯特夫(Aleksandr Gostev)表示:“Adwind 平台大大降低了网络犯罪的专业知识成本,这使得大量潜在的网络罪犯能够将其目标变成现实。根据目前对新加坡攻击的分析,我们认为此事件背后的黑客远非专业人士。此外,大多数 Adwind 平台的用户应当都属于这种计算机水平。这种趋势让人担忧。”

卡巴斯基实验室全球研究与分析团队负责人维塔利·卡姆洛克(Vitaly Kamluk)说:“尽管安全厂商近年来发布了很多关于此工具各个版本的报告,这一平台仍旧活跃,并助长了各式各样的犯罪行为。我们进行此项研究的目的是吸引信息安全圈子和执法机构的注意,以彻底捣毁该工具。”

卡巴斯基已将此次研究的成果上报给执法机构。

卡巴斯基实验室建议企业重新考量部署 Java 平台的必要性,并将其对所有非授权来源禁用。