昨晚,一年一度的“315晚会”隆重上演,对消费者权益的保护深得人心。晚会现场通过一个自拍游戏活动向大家展示了黑客通过“无密码免费wifi”窃取连接人用户隐私的场景。此后,这一场景成为大家热议的话题。今晨,山石网科的安全专家便详细揭秘了这一被称为“Wi-Fi中间人攻击”的攻击原理。

什么是中间人攻击?

中间人攻击的概念最早应该是在密码学中定义的,所以它并不是什么新鲜的东西。密码学中举例通常就用Alice、Bob和Eve来说,我们也遵照这一习惯。本来Alice是想跟Bob通信,但没想到通信的链路被攻击者Eve有意的切断,同时Eve假装Bob跟Alice建立了通信链路,又假装Alice跟Bob建立了通信链路,而这一切Alice和Bob都全然不知,也就是对于Alice和Bob来说Eve是透明的。这样Eve就能合法的把Alice发给Bob数据存下来再重新传给Bob,反过来对Bob发给Alice的数据也是一样。你当然知道这发生了什么事。

中间人如何攻击?

从中间人攻击概念中你会发现为达到中间人攻击的目的,必须具备两个技术条件,首先就要让本来应该互相通信的双方的数据流量都从攻击者处转发或中继,我们称为流量牵引;其次,流量牵引过来了攻击者还要让通信双方对他没有任何怀疑,这里我们称为身份伪装。

在有线网络环境中,流量牵引不太容易。局域网中需要使用ARP欺骗技术,而广域网中需要使用DNS欺骗技术,容易被防护,也容易被发现。

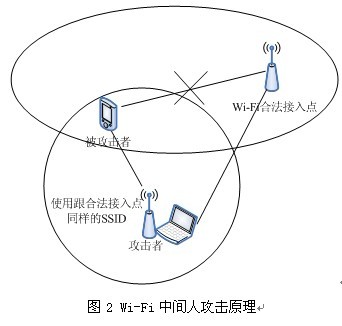

在Wi-Fi的环境中,你会发现达到上面所谓的中间人攻击技术条件非常容易,攻击者只需要使用跟合法接入点同样的SSID(如果加密的话,还要认证/加密算法相同,并且预共享秘钥相同),然后让伪造接入点的功率大于合法接入点(相对被攻击者而言)就可以了。攻击者再以客户端的身份连接到合法接入点,在中间中转被攻击者跟合法接入点之间的流量,数据都能够被明文监听下来,或者进一步实施更高级的攻击手段。

如何进行安全防护?

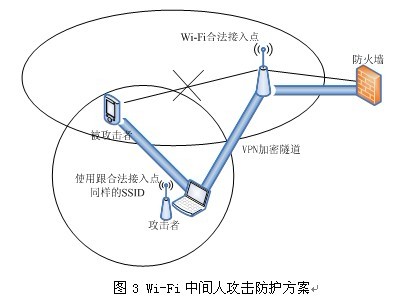

由于Wi-Fi本身不具备更多地安全机制,因此在Wi-Fi上层考虑使用VPN加密的方案是Wi-Fi服务提供者应该考虑的。这样即使用户接入到伪造接入点上来,数据也能得到保护,不被窃听。部署上可在wifi和Internet中间部署山石网科防火墙做认证。

考虑到方案的成熟度和广泛适用性,L2TP Over IPSec VPN是一个不错的解决方案。因为Windows、Mac、iOS、安卓等终端产品都默认支持L2TP Over IPSec VPN客户端功能,无须额外安装客户端软件。同时L2TP Over IPSec VPN服务端功能也得到了防火墙厂商的广泛支持,Wi-Fi服务提供者能够有更多的选择。