在一项独家研究中,Check Point研究人员对朝鲜本土的杀毒软件 SiliVaccine 进行了一项揭露性调查。发现一个非常有趣的问题是,SiliVaccine代码的一个关键组成部分是趋势科技(一家日本公司)的软件组件10年历史版本。

背景

2014年7月8日,一位专注于朝鲜技术的自由记者Martyn Williams收到了一封自称”Kang Yong Hak“的日本工程师的可疑邮件,通过其中的链接,研究人员发现Dropbox里的一个 zip 文件,包含朝鲜自主研发的杀毒软件SiliVaccine 软件的副本,以及一个韩文的自述文件,指导如何使用该软件。

在对SiliVaccine的引擎文件进行详细的取证分析后,Check Point 团队发现SiliVaccine和趋势科技的大型反病毒引擎代码完全匹配,趋势科技是一家完全独立的日本网络安全解决方案提供商。此外,SiliVaccine的作者很好地隐藏了这种完全匹配编码。由于趋势科技是一家日本公司,日本和朝鲜没有任何正式的外交或政治关系,这是一个令人惊讶的发现。

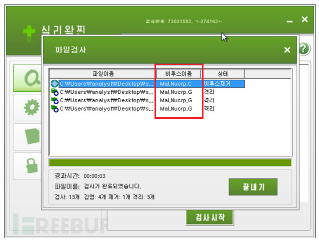

当然,杀毒软件的目的是检测已知特征的恶意程序,但调查人员发现朝鲜的杀毒软件有意放过了一种恶意程序,而该程序却能够被趋势的杀毒软件检测出来。虽然目前还不清楚这个签名究竟是什么,但外媒推测朝鲜政权并不想提醒用户注意。

捆绑的恶意软件

此外,SiliVanccine的一个更新补丁还被发现含有JAKU 恶意程序,这并不算反病毒的一部分,却可以用来针对像Martyn Williams 这样的记者。

简而言之,JAKU是一个高度复原的僵尸网络构成的恶意软件,已经感染了大约19,000名受害者,主要通过恶意BT种子传播。然而,它已被视为针对和追踪韩国和日本的特定受害者,包括国际非政府组织(NGO)成员、学者、科学家和政府雇员。

这个恶意程序使用了 Ningbo Gaoxinqu zhidian Electric Power Technology Co., Ltd 的证书签名。该公司的证书曾被 APT 组织 Dark Hotel 使用,而 Dark Hotel 和 JAKU 被认为都是朝鲜黑客的。

该杀毒软件与日本的关系

除了来自这位声称的日本发件人的包含朝鲜反病毒副本的初始电子邮件外,研究人员还发现了与日本的其他关系。

在调查过程中,研究人员发现了被认为已经编写SiliVaccine软件的公司名称,其中两家是PGI(Pyonyang Gwangmyong信息技术)和STS Tech-Service。

STS技术服务公司似乎是朝鲜的一家公司,它以前曾与其他公司合作,其中包括以“Silver Star”和“Magnolia”为名的公司,这两家公司都位于日本。

然而,日本和朝鲜之间没有任何官方外交关系的敌对关系。

Check Point表示,这次对SiliVaccine 的调查,可能会引发人们对朝鲜这个隐秘国家开发和运营IT安全产品的可靠性和动机的质疑。

虽然网络安全工作一直都是一项非常艰巨的任务,Check point 的调查结果发现了很多问题。显然,SiliVaccine的开发者和支持者的目的才是真正可疑的。

趋势科技的回应

在发现这样的问题之后,Check Point 联系趋势科技了解其在SiliVaccine中使用的检测引擎。很快便有了如下回应:

趋势科技了解到Check Point对’SiliVaccine’朝鲜杀毒软件的研究,Check Point向我们提供了一份用于验证的软件副本。尽管我们无法确认该副本的来源或真实性,但它显然已合并由各种产品使用的广泛分布的趋势科技扫描引擎的10年以上版本的模块。然而,趋势科技从未在朝鲜或与朝鲜做过生意。我们相信,这些模块的任何此类使用都完全没有许可且是非法的,我们也没有看到证据显示涉及源代码。流出的这个扫描引擎版本相当陈旧,多年来已通过各种OEM交易广泛纳入趋势科技和第三方安全产品的商业产品中,所以SiliVaccine的开发者获得这些内容的具体手段我们并不清楚。趋势科技对软件盗版采取强烈反对立场,但在这种情况下,法律追索权不会有成效。同时,我们不认为涉嫌侵权的这些用途会给我们的客户带来任何重大风险。

趋势科技指出,被广泛许可的被盗用可能是SiliVaccine使用他们的十年前版本扫描引擎的后盾,我们的团队还对使用旧版的SiliVaccine进行了额外分析,结果表明这样的事情并不是第一次发生。